Мошенники под видом Uniswap снова атакуют – один клик стоил сотни тысяч

В феврале 2026 года зафиксирована новая волна фальшивых поисковых объявлений, имитирующих официальный сайт Uniswap. Один трейдер рассказал, что переход по рекламной ссылке привёл к полной потере средств на сумму в несколько сотен тысяч долларов. Основатель протокола Хейден Адамс подчеркнул, что «скам-объявления продолжают возвращаться», несмотря на прежние расследования и сигналы.

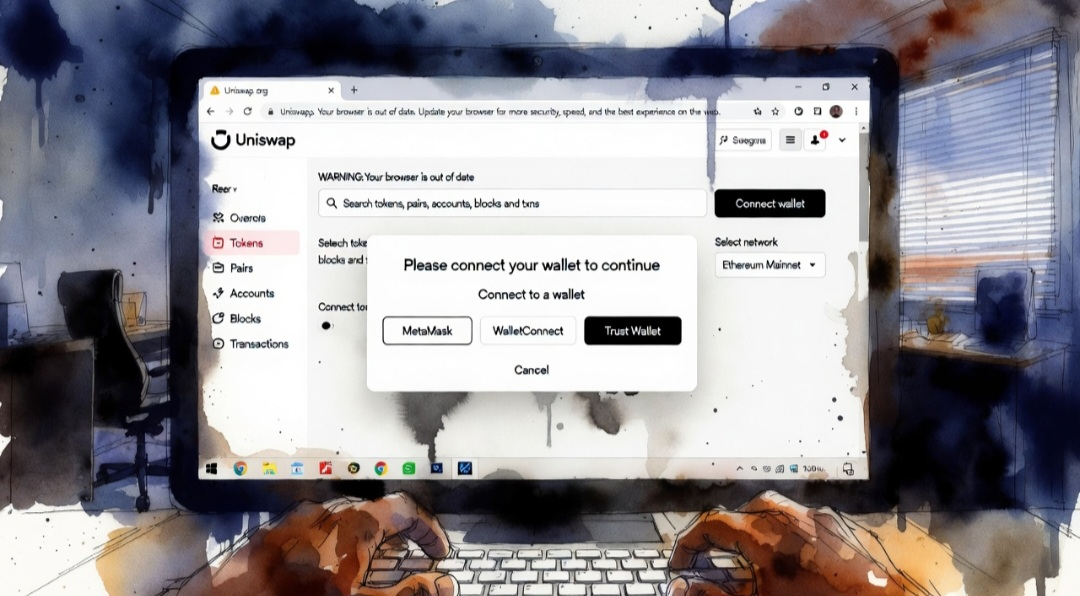

Поводом для заявления Адамса стал пост пользователя X с ником Ika, который сообщил, что потерял «всё своё состояние», перейдя по ссылке, выглядевшей как официальный сайт Uniswap в верхней строке Google. Подключив кошелёк к поддельному интерфейсу, он фактически открыл злоумышленникам доступ к средствам. Позднее пострадавший признал, что инцидент стал итогом накопленных просчётов, а не единичной случайности.

История иллюстрирует распространённую схему: мошенники выкупают рекламу по ключевым словам бренда, например «Uniswap», выводя фальшивые сайты на первые позиции поисковой выдачи. Внешне они почти неотличимы от оригинала. После подключения кошелька и подтверждения подписи или транзакции злоумышленники могут мгновенно активировать разрешения и вывести активы, зачастую в считанные секунды.

Адамс отметил, что подобные случаи повторяются на разных площадках. Он вспомнил, как ранее распространялись фейковые приложения Uniswap в период ожидания официальных публикаций в сторах. По его мнению, это не разовая уязвимость, а структурная проблема рекламной экосистемы, где финансовые стимулы способствуют повторяющемуся мошенничеству.

Пострадавший в февральской истории опубликовал изображение рекламного объявления, которое находилось выше обычных ссылок и перенаправляло на поддельную копию Uniswap. Как следует из описаний атаки, фишинговый ресурс практически зеркалил оригинал. Настоящее отличие скрывалось в деталях – в адресной строке и незначительных визуальных элементах интерфейса. Именно эта едва заметная разница и должна была остаться незамеченной в условиях спешки.

Мошенническая инфраструктура также приобретает стандартизированный характер. Сообщалось, что злоумышленник применил «wallet drainer» как сервис – готовый набор инструментов для автоматического вывода средств. Использовались и punycode-домены, позволяющие визуально маскировать адрес за счёт подмены символов на похожие. Отмечалось, что задействованный инструмент уже фигурировал в других кампаниях, где имитировались интерфейсы популярных DeFi-проектов.

Одновременно фиксируется рост потерь в целом по отрасли. CertiK оценила январские кражи 2026 года в $370,3 млн – максимум почти за год и почти в четыре раза больше январского уровня 2025-го. Из 40 инцидентов, которые компания отследила, один эпизод социальной инженерии на $284 млн сформировал основную долю ущерба.

Среди проблем, на которые указал Адамс, – отсутствие гарантированной защиты для массового пользователя. В одном из обзоров его комментариев подчёркивалось, что расширения для блокировки рекламы, включая uBlock, в отдельных магазинах приложений и браузерных экосистемах подвергались ограничениям. Это означает, что менее опытные пользователи остаются без фильтра против вредоносных спонсируемых ссылок.

Uniswap привлекает мошенников из-за масштабной аудитории и специфики подписания транзакций в блокчейне. Если в централизованной системе можно откатить доступ через поддержку, то подписанное on-chain-разрешение мгновенно открывает злоумышленнику дорогу к токенам или взаимодействию с контрактами. Осознание ошибки приходит уже после потери средств.

Хотя команда Uniswap активно сообщает о мошеннических объявлениях, цикл повторяется: домены ротируются, реклама перезапускается, сценарий остаётся прежним. Февральское предупреждение Адамса звучало недвусмысленно – даже верхняя строка спонсируемой выдачи не гарантирует подлинность ресурса.

Обычно фишинг через рекламную выдачу строится так: мошенники покупают объявление по брендовому запросу протокола, выводя фейковый сайт на верхнюю позицию. Страница выглядит как официальная – дизайн и логика полностью повторяют оригинал. Пользователю предлагают подключить кошелёк и подписать транзакцию или разрешение. После подтверждения вредоносные скрипты используют полученные права и мгновенно переводят средства, опираясь на уже выданные allowance. По сообщениям о февральском случае, потери составили несколько сотен тысяч долларов, причём пострадавший прямо указал, что стал жертвой рекламной подмены в Google, а не компрометации самого протокола Uniswap.

Материалы на GNcrypto предоставляются исключительно в информационных целях и не являются финансовой рекомендацией. Мы стремимся публиковать точные и актуальные данные, однако не можем гарантировать их абсолютную достоверность, полноту или надёжность. GNcrypto не несёт ответственности за возможные ошибки, упущения или финансовые потери, возникшие вследствие использования данной информации. Все действия вы совершаете на свой страх и риск. Всегда проводите собственный анализ и консультируйтесь с профессионалами. Подробнее см. в наших страницах Условия, Политика конфиденциальности и Отказ от ответственности.