В маркетплейсе OpenClaw нашли вредоносные навыки ИИ-агентов для кражи данных

Исследователи сообщили о массовом заражении каталога ClawHub, через который пользователи OpenClaw повышают возможности своих ИИ-агентов. Вредоносные пакеты маскировались под крипто-утилиты и системные инструменты, похищая личные данные, пароли и SSH-ключи в фоновом режиме.

OpenClaw позиционируется как мощный локальный open-source ИИ-агент, предназначенный для полной автоматизации цифровой жизни пользователя. В отличие от простых чат-ботов, он работает непосредственно на компьютере, выполняя широкий спектр задач в фоновом режиме: от мониторинга входящей почты и сортировки файлов до взаимодействия с API криптобирж и инструментами разработки. Для расширения функционала используется каталог навыков (skills) ClawHub, который позволяет агенту «научиться» управлять конкретными сервисами.

Однако архитектура, подразумевающая глубокий доступ к системе, стала ахиллесовой пятой платформы. По данным расследования Awesome Agents, ClawHub стал площадкой для масштабной атаки на персональные данные и пароли пользователей. Исследователи зафиксировали 1 184 вредоносных пакета, опубликованных всего 12 аккаунтами. Масштабы поражают: один-единственный издатель успел загрузить 677 зараженных скилов для ИИ, прежде чем на это обратили внимание.

Статистика безопасности платформы выглядит провальной. Согласно данным Awesome Agents, около 36,8% всех доступных в каталоге навыков содержат хотя бы одну уязвимость. Это создает огромный риск для экосистемы, учитывая, что сейчас насчитывается более 135 000 открытых инстансов OpenClaw в 82 странах. Особое беспокойство вызывает тот факт, что даже самый популярный навык в маркетплейсе имел искусственно накрученный рейтинг и содержал девять уязвимостей, часть из которых критические.

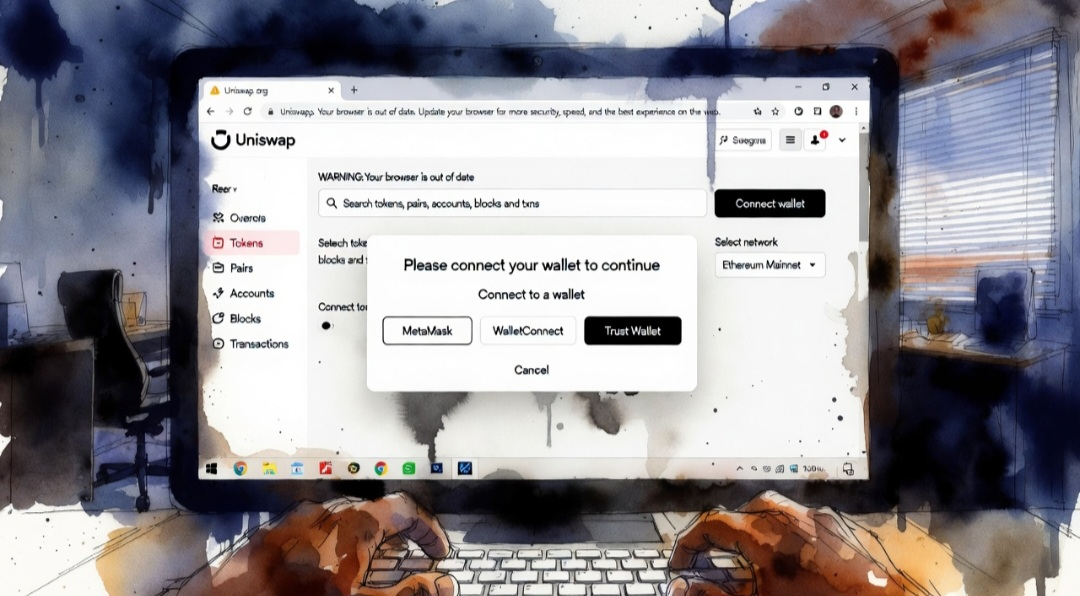

На техническом уровне атака строилась на доверии пользователя к ИИ-агенту. Вредоносы маскировались под безобидные утилиты для крипто-трейдинга или системной оптимизации. В процессе настройки навык просил пользователя выполнить терминальную команду, которая на самом деле скачивала инфостилеры. Для систем macOS использовался Atomic Stealer, а для Windows — зашифрованные архивы, которые успешно обходили стандартные антивирусные проверки.

Основной целью злоумышленников были конфиденциальные данные. Пакеты автоматически сканировали устройство на наличие SSH-ключей, файлов конфигурации криптокошельков и сохраненных паролей в браузерах. Более того, 91% обнаруженных вредоносных пакетов использовали технику «инъекции инструкций» (prompt injection). Скрытые команды встраивались в запросы к языковой модели, заставляя агента игнорировать правила безопасности и передавать чувствительную информацию на удаленные командные серверы.

Специалисты по безопасности советуют всем пользователям OpenClaw немедленно провести аудит установленных расширений. Рекомендуется удалить любые навыки, скачанные из ClawHub за последние месяцы, принудительно сменить пароли и перевыпустить SSH-ключи. Инцидент подчеркивает главную проблему современных ИИ-агентов: без строгой модерации и изоляции исполняемого кода (sandboxing), такие инструменты превращаются в идеальные точки входа для хакеров.

Материалы на GNcrypto предоставляются исключительно в информационных целях и не являются финансовой рекомендацией. Мы стремимся публиковать точные и актуальные данные, однако не можем гарантировать их абсолютную достоверность, полноту или надёжность. GNcrypto не несёт ответственности за возможные ошибки, упущения или финансовые потери, возникшие вследствие использования данной информации. Все действия вы совершаете на свой страх и риск. Всегда проводите собственный анализ и консультируйтесь с профессионалами. Подробнее см. в наших страницах Условия, Политика конфиденциальности и Отказ от ответственности.