Северная Корея хранит вредоносное ПО в смарт-контрактах

По данным группы Threat Intelligence Group компании Google, северокорейские хакеры начали использовать EtherHiding, технологию на основе блокчейна, для распространения вредоносного программного обеспечения и кражи криптовалюты. Группа, идентифицированная как UNC5342, является первым государственным субъектом, использующим этот метод.

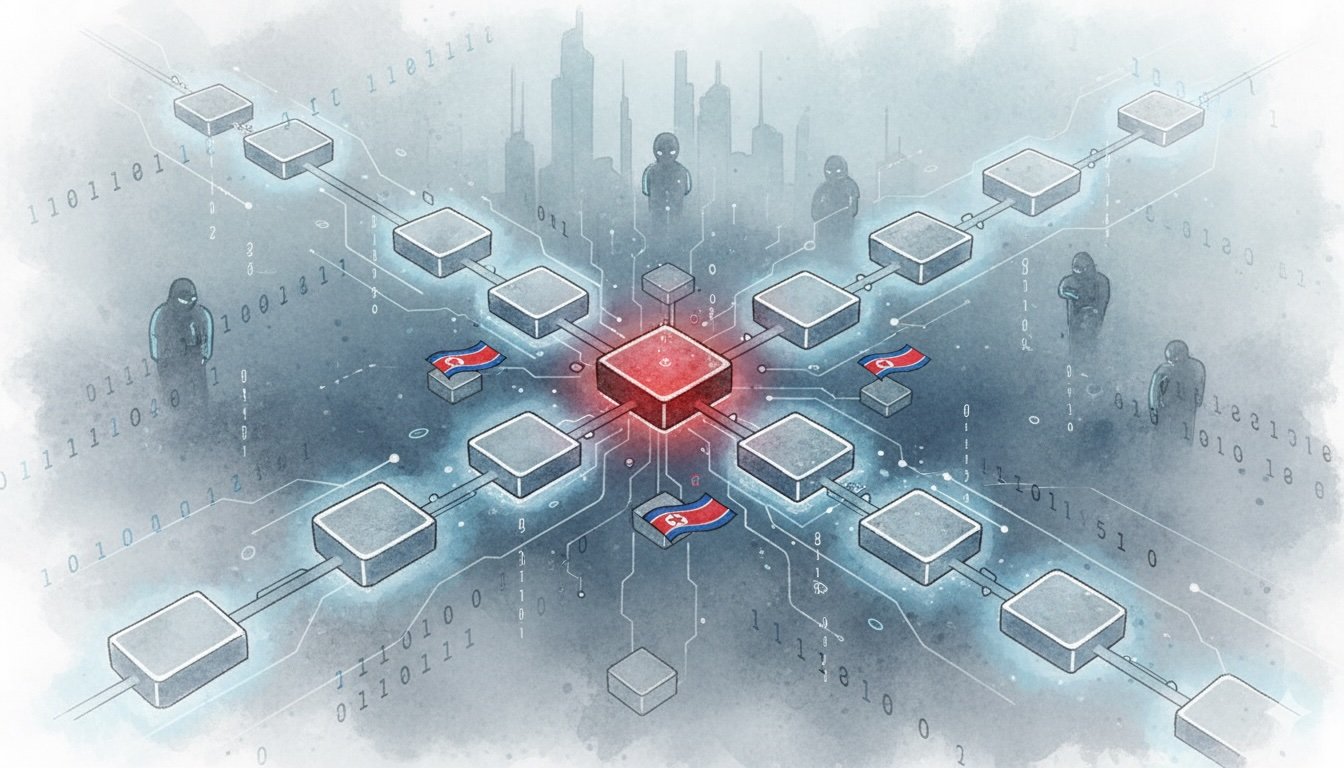

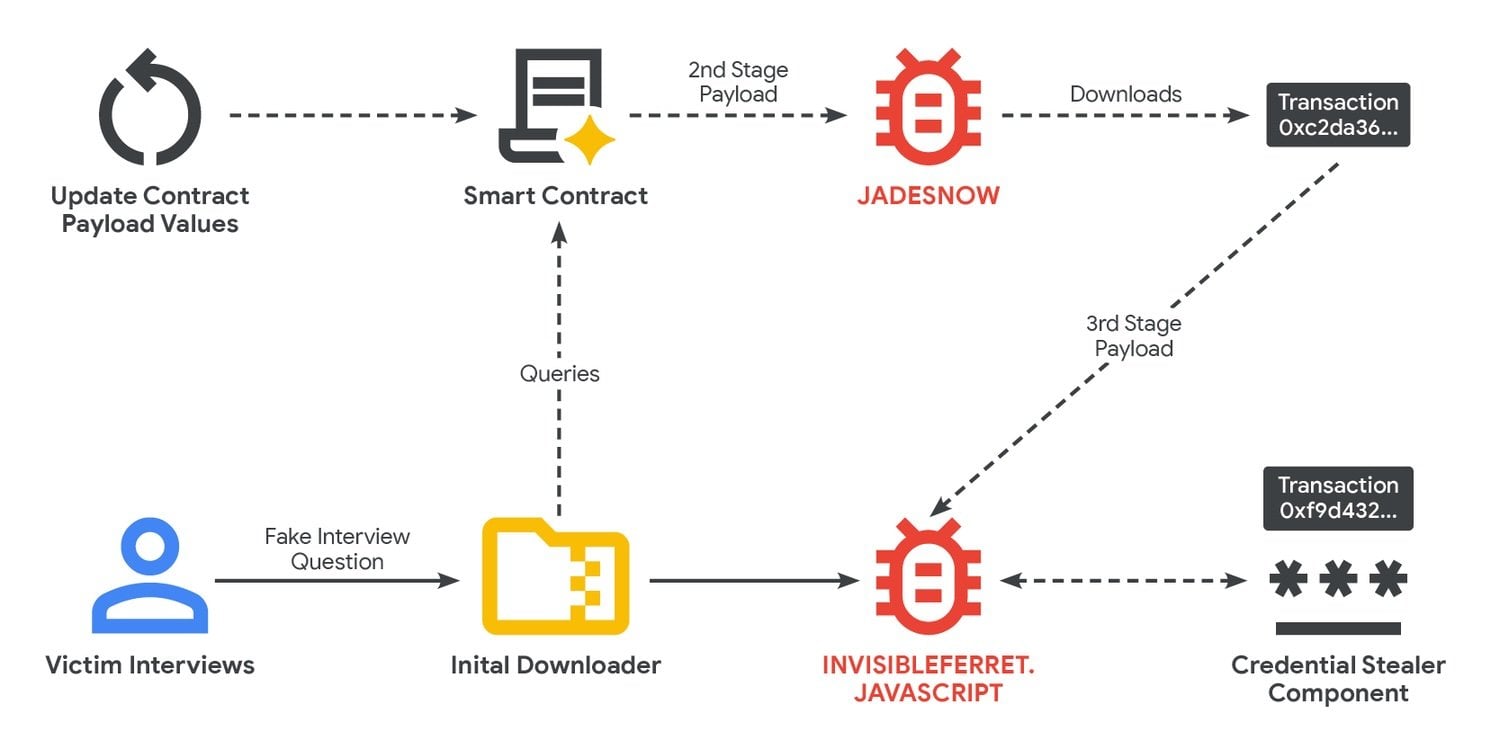

Google отследил эту деятельность до февраля 2025 года. Хакеры используют схему Contagious Interview, связываясь с разработчиками в крипто- и технологических компаниях с фальшивыми предложениями работы или сотрудничества. Когда цели посещают скомпрометированные веб-сайты, запускается небольшой загрузчик JavaScript, который извлекает вредоносный код из смарт-контрактов, развернутых на BNB Smart Chain и Ethereum, с помощью вызовов только для чтения.

Цепочка атак использует два основных инструмента: JADESNOW, загрузчик JavaScript, и INVISIBLEFERRET, бэкдор. Эти программы похищают учетные данные и опустошают кошельки с криптовалютой.

EtherHiding работает путем хранения вредоносного кода внутри смарт-контрактов блокчейна. После встраивания в контракт код становится трудным для удаления. Злоумышленники могут обновлять его, а запросы только для чтения не оставляют следов в цепочке и не требуют транзакционных комиссий. Эта техника обеспечивает постоянный канал управления, который труднее нарушить, чем традиционные серверы.

UNC5342 сочетает EtherHiding со стандартными тактиками Северной Кореи: фальшивыми рекрутерами, вымышленными компаниями и фиктивными техническими собеседованиями. Цель состоит в получении доступа к системам разработчиков для кражи средств и компрометации инфраструктуры.

Google предоставил конкретные индикаторы для команд безопасности, включая адреса контрактов на BNB Smart Chain и связанные транзакции Ethereum. Компания также задокументировала отдельную преступную группу, UNC5142, которая использует ту же технику, что свидетельствует о том, что в настоящее время несколько злоумышленников хранят вредоносное программное обеспечение на публичных блокчейнах.

EtherHiding впервые появился в 2023 и 2024 годах в финансово мотивированных кампаниях, в частности через взломанные сайты WordPress, которые отображали поддельные запросы на обновление браузера. UNC5342 адаптировал эту технику для целей Северной Кореи, которые включают получение дохода с помощью кражи криптовалюты и ведение шпионажа.

Google подчеркнул, что эта техника использует публичные транзакции блокчейна для хранения и получения вредоносных данных, предоставляя злоумышленникам децентрализацию, скрытность и гибкость, которые не может обеспечить традиционная инфраструктура.

Рекомендуем