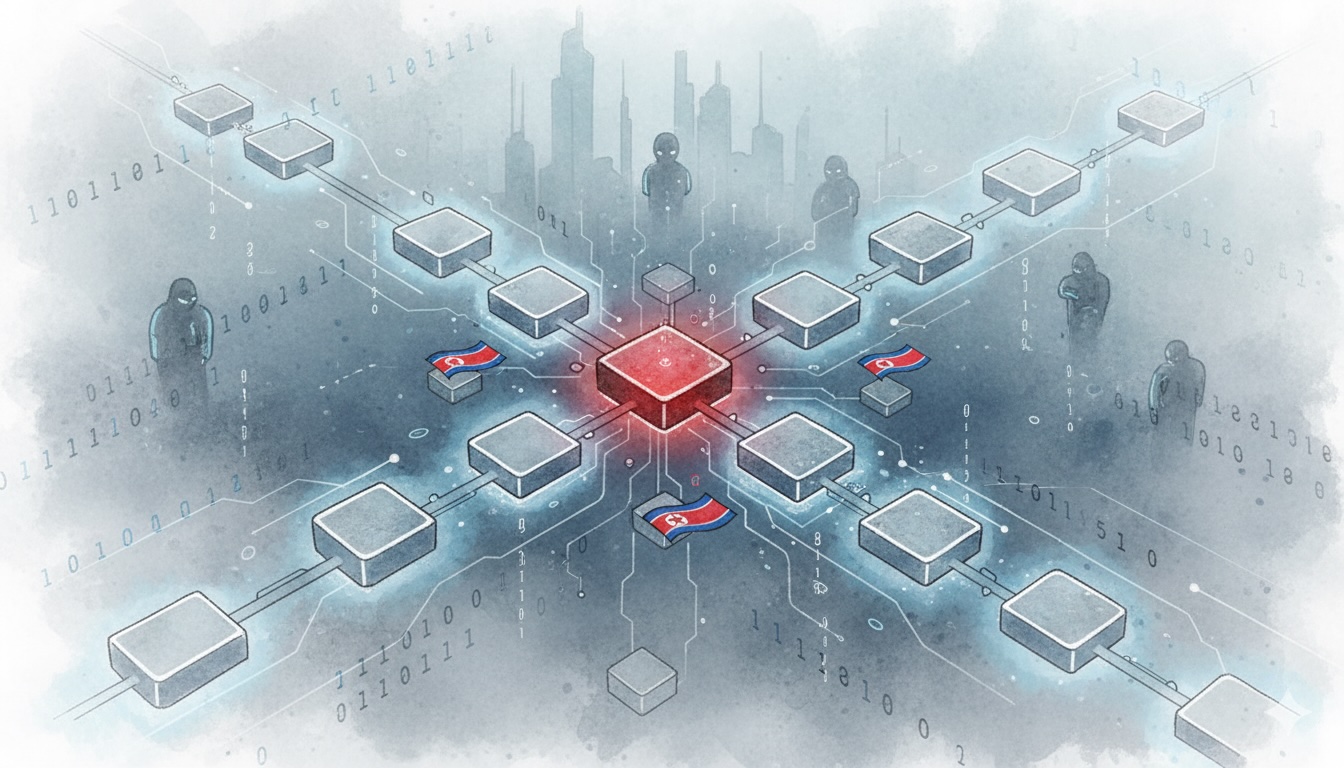

Korea Północna przechowuje szkodliwe programy w smart kontraktach

Według danych grupy Threat Intelligence Group firmy Google, północnokoreańscy hakerzy zaczęli wykorzystywać EtherHiding, technologię opartą na łańcuchu bloków, do rozpowszechniania złośliwego oprogramowania i kradzieży kryptowalut. Grupa, zidentyfikowana jako UNC5342, jest pierwszym podmiotem państwowym, który stosuje tę metodę.

Google śledził tę działalność do lutego 2025 r. Hakerzy wykorzystują schemat Contagious Interview, kontaktując się z programistami w firmach kryptograficznych i technologicznych z fałszywymi ofertami pracy lub współpracy. Kiedy cele odwiedzają zainfekowane strony internetowe, uruchamia się mały program ładujący JavaScript, który pobiera złośliwy kod ze smart kontraktów wdrożonych na BNB Smart Chain i Ethereum za pomocą wywołań tylko do odczytu.

Łańcuch ataków wykorzystuje dwa główne narzędzia: JADESNOW, program ładujący JavaScript, oraz INVISIBLEFERRET, backdoor. Programy te kradną dane logowania i opróżniają portfele z kryptowalutami.

EtherHiding działa poprzez przechowywanie złośliwego kodu wewnątrz smart kontraktów blockchain. Po wbudowaniu w kontrakt kod staje się trudny do usunięcia. Złośliwi użytkownicy mogą go aktualizować, a zapytania tylko do odczytu nie pozostawiają śladów w łańcuchu i nie wymagają opłat transakcyjnych. Technika ta zapewnia stały kanał zarządzania, który jest trudniejszy do złamania niż tradycyjne serwery.

UNC5342 łączy EtherHiding ze standardowymi taktykami stosowanymi przez Koreę Północną: fałszywymi rekruterami, fikcyjnymi firmami i fikcyjnymi rozmowami kwalifikacyjnymi. Celem jest uzyskanie dostępu do systemów programistów w celu kradzieży środków i kompromitacji infrastruktury.

Google podał konkretne wskaźniki dla zespołów ds. bezpieczeństwa, w tym adresy kontraktów w sieci BNB Smart Chain i powiązane transakcje Ethereum. Firma udokumentowała również odrębną grupę przestępczą, UNC5142, która stosuje tę samą technikę, co wskazuje, że obecnie kilku cyberprzestępców przechowuje złośliwe oprogramowanie w publicznych łańcuchach bloków.

EtherHiding pojawił się po raz pierwszy w latach 2023 i 2024 w kampaniach motywowanych finansowo, w szczególności poprzez zhakowane strony WordPress, które wyświetlały fałszywe prośby o aktualizację przeglądarki. UNC5342 dostosował tę technikę do celów Korei Północnej, które obejmują uzyskiwanie dochodów poprzez kradzież kryptowalut i prowadzenie działalności szpiegowskiej.

Google podkreślił, że technika ta wykorzystuje publiczne transakcje blockchain do przechowywania i pobierania szkodliwych danych, zapewniając cyberprzestępcom decentralizację, ukrycie i elastyczność, których nie może zapewnić tradycyjna infrastruktura.

Treści publikowane na GNcrypto mają wyłącznie charakter informacyjny i nie stanowią porady finansowej. Dokładamy starań, aby informacje były rzetelne i aktualne, jednak nie gwarantujemy ich pełnej poprawności, kompletności ani niezawodności. GNcrypto nie ponosi odpowiedzialności za ewentualne błędy, pominięcia ani straty finansowe wynikające z polegania na tych treściach. Wszystkie działania podejmujesz na własne ryzyko. Zawsze prowadź własne badania i korzystaj z pomocy profesjonalistów. Szczegóły znajdziesz w naszych Warunkach, Polityce prywatności i Zastrzeżeniach.